SCIM : Mise en œuvre de la connexion Microsoft Entra ID

Nous avons mis en œuvre une interface conforme à la norme SCIM2 pour connecter les Active Directories. Les utilisateurs et les groupes peuvent être synchronisés avec Microsoft Entra ID et SoSafe. À cette fin, Microsoft compare les données stockées avec votre base de données d'utilisateurs SoSafe et envoie des mises à jour à notre interface. Les utilisateurs, groupes et données partagés peuvent être configurés dans Microsoft Entra ID et dans SoSafe Manager.

Vous pouvez configurer notre interface à l'aide d'Azure " Enterprise Applications".

Nous sommes répertoriés comme une application d'entreprise dans la galerie Microsoft Entra ID.

Les fonctions supportées sont :

Création d'utilisateurs et de groupes dans SoSafe

Suppression des utilisateurs au sein des groupes SoSafe

Synchronisation des utilisateurs et des groupes dans SoSafe

Mise à disposition de groupes SoSafe et adhésions

Listing in the Microsoft App Gallery

Fonctions non supportées actuellement

Groupes imbriqués

Conditions

Un client Microsoft Entra ID

Un compte utilisateur dans Microsoft Entra ID avec permission de configurer l'environnement staging

Un compte administrateur avec SoSafe

Nous nous efforçons de vous fournir l'URL du client et le jeton d'accès directement dans SoSafe Manager. Ils sont encore créés manuellement à l'heure actuelle.

Préparations :

Veuillez indiquer à votre Implementation Manager votre Tenant ID.

Veuillez indiquer à votre Implementation Manager si vous souhaitez regrouper vos utilisateurs en utilisant des groupes Azure ou des attributs.

Instructions de mise en place

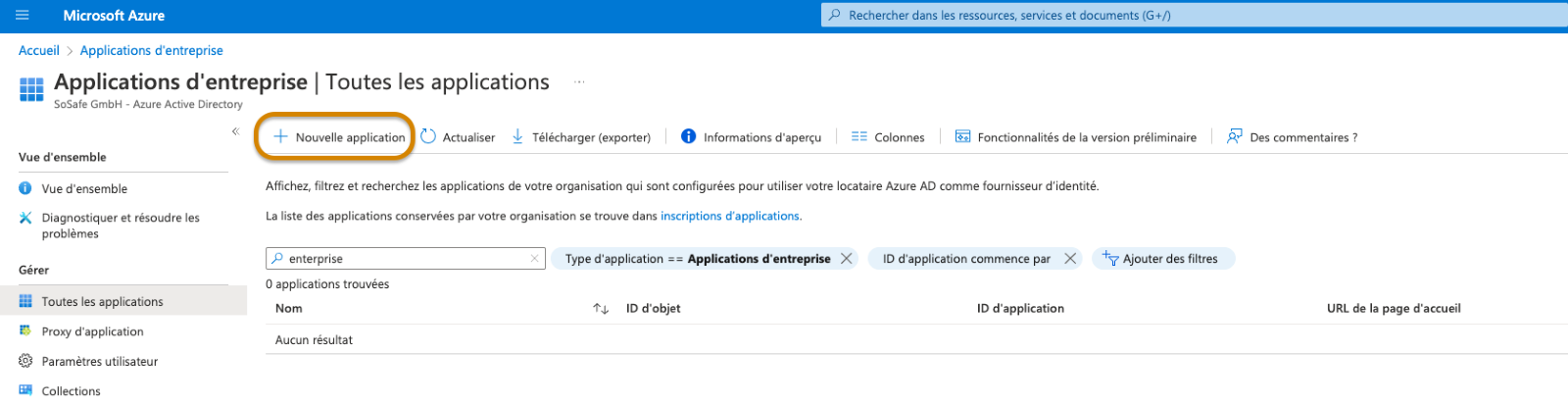

Étape 1 : Créez votre propre application

Connectez-vous au portail Azure. Sélectionnez "Applications d’entreprise", puis " Toutes les applications" et cliquez sur " Nouvelle application".

Vous pouvez maintenant sélectionner l'application “SoSafe” dans la Galerie.

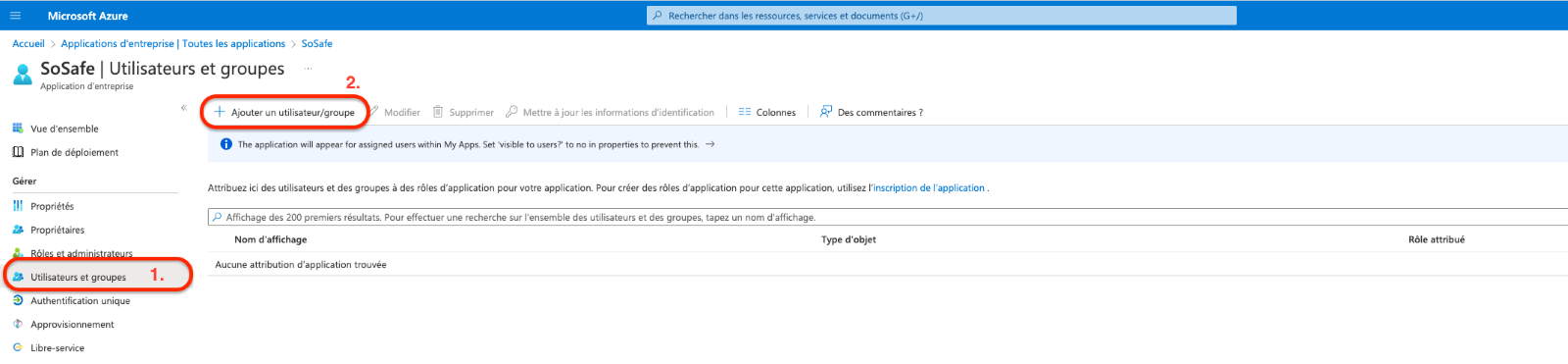

Étape 2 : Déploiement des utilisateurs et des groupes

Ajoutez les utilisateurs et les groupes que vous souhaitez synchroniser avec l'application.

Commencez progressivement. Testez votre déploiement avec un petit nombre d'utilisateurs et de groupes avant de le partager. Si l'environnement de staging est défini pour les utilisateurs et groupes affectés, vous pouvez garder le contrôle en affectant un ou deux utilisateurs ou groupes à l'application. Si la portée est définie pour s'étendre à tous les utilisateurs et groupes, vous pouvez ajouter un filtre de portée avec les attributs.

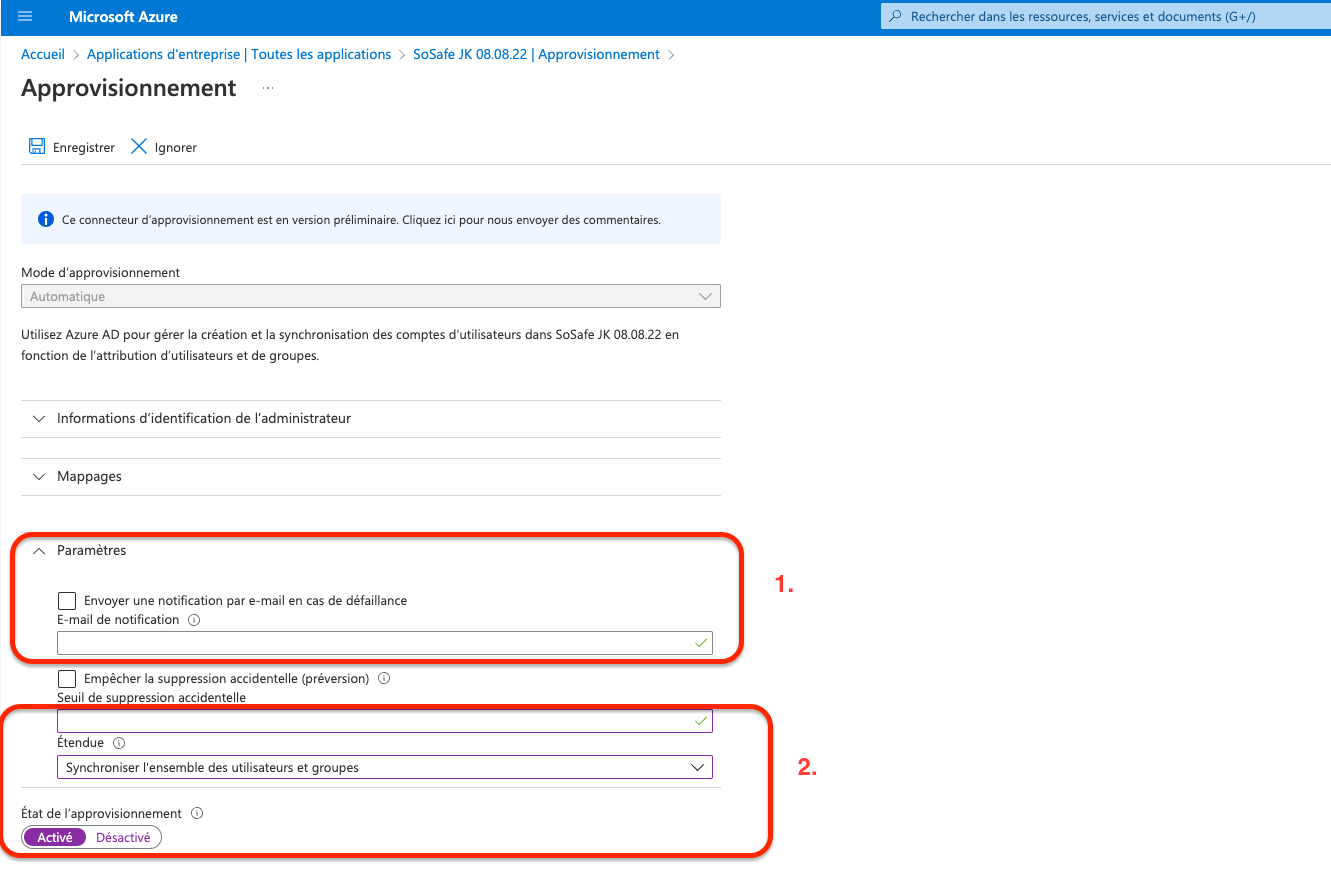

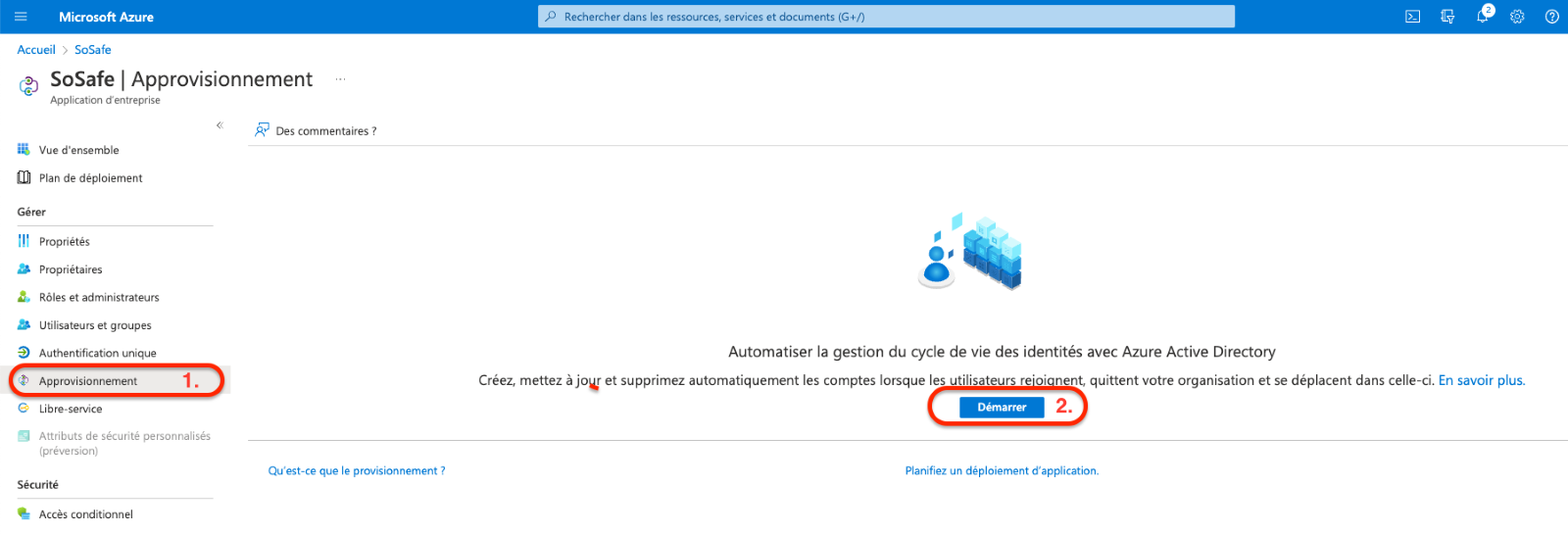

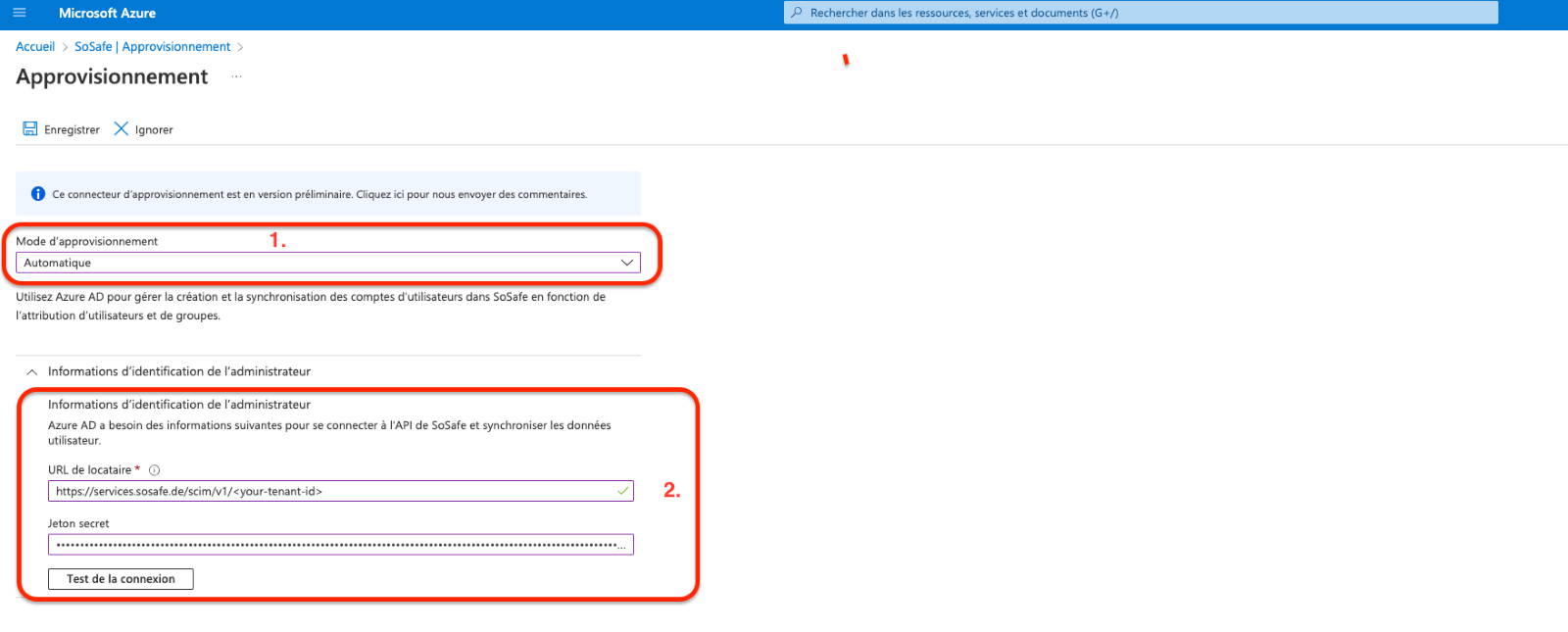

Étape 3 : Configuration du provisionnement des utilisateurs

Sélectionnez l'onglet Approvisionnement et cliquez sur "Démarrer” .

Vous recevrez l'URL du client et le jeton d'accès plus tard dans notre manager. En attendant, un technicien SoSafe vous aidera avec la mise en place.

Réglez le mode de approvisionnement sur automatique et insérez l'URL du client, le jeton d'accès et l'e-mail de notification.

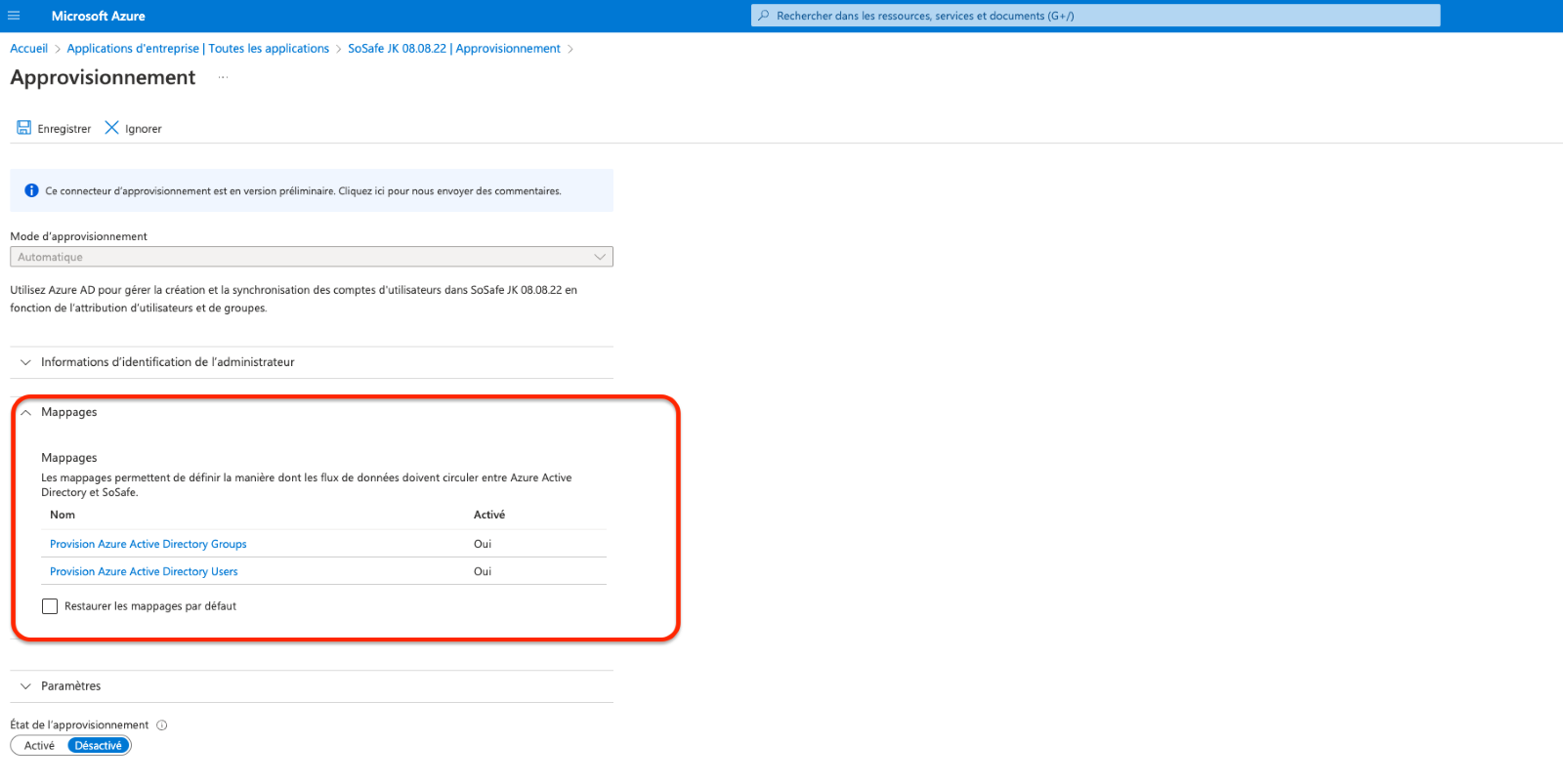

Étape 4 : Vérification des attributs affectés

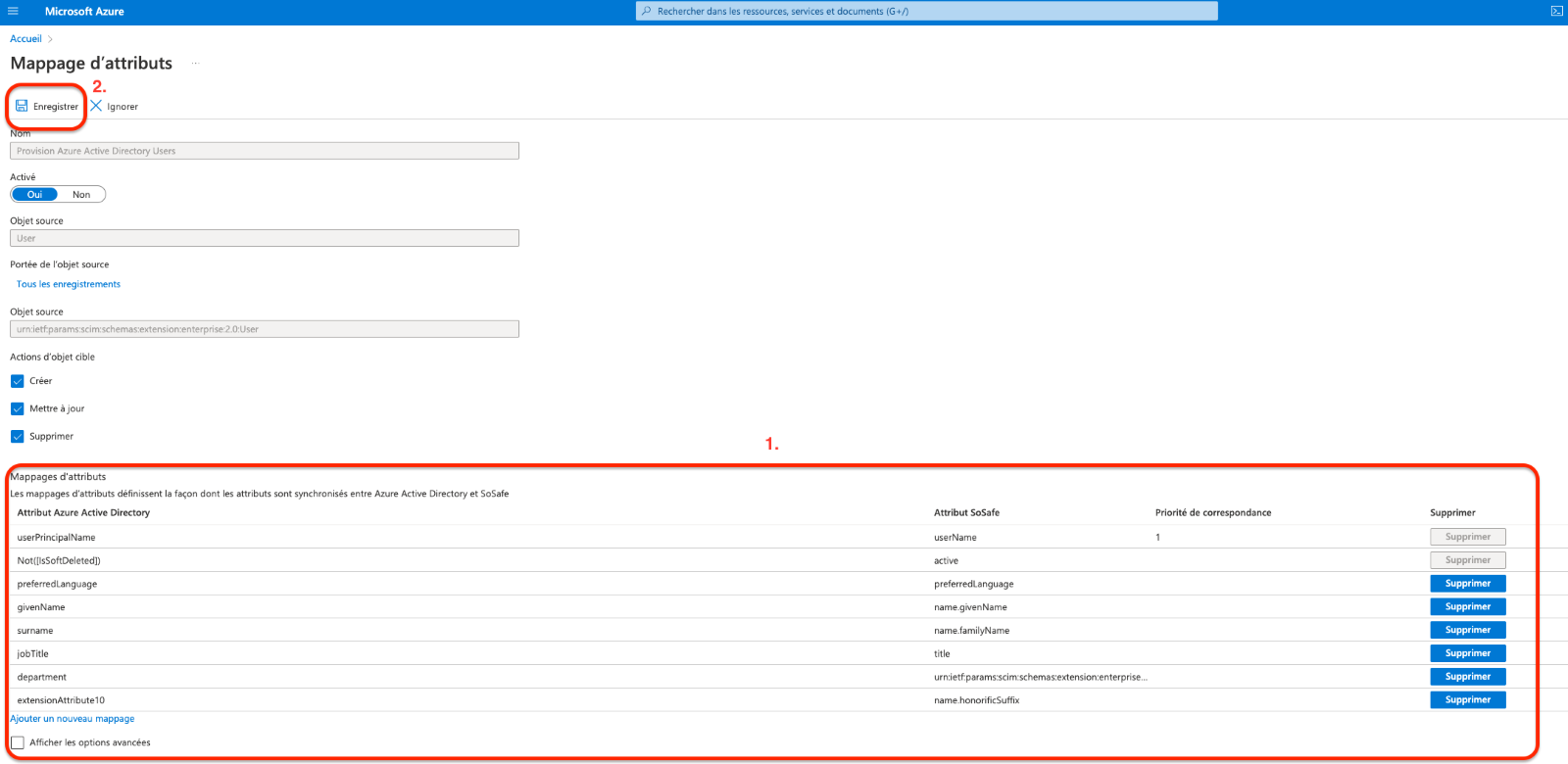

Vérifiez l'affectation des attributs des utilisateurs.

Vous pouvez supprimer toutes les affectations sauf les suivantes.

(à la place de " Switch", il est possible que votre version Azure affiche " Not([IsSoftDeleted])")

Nous supportons l'échange de tous les attributs d'affectation standard ou affectés à l'utilisateur. Celles-ci doivent être renseignées en conséquence dans notre Manager.

Cependant, nous n'utilisons activement que les champs indiqués ici, ainsi que le titre académique et la civilité/le genre, lesquels peuvent être transférés via des champs définis par l'utilisateur.

Veuillez laisser les Actions d’objet cible (Créer, mettre à jour, supprimer) activés, afin de pouvoir modifier les attributs dans SoSafe Manager.

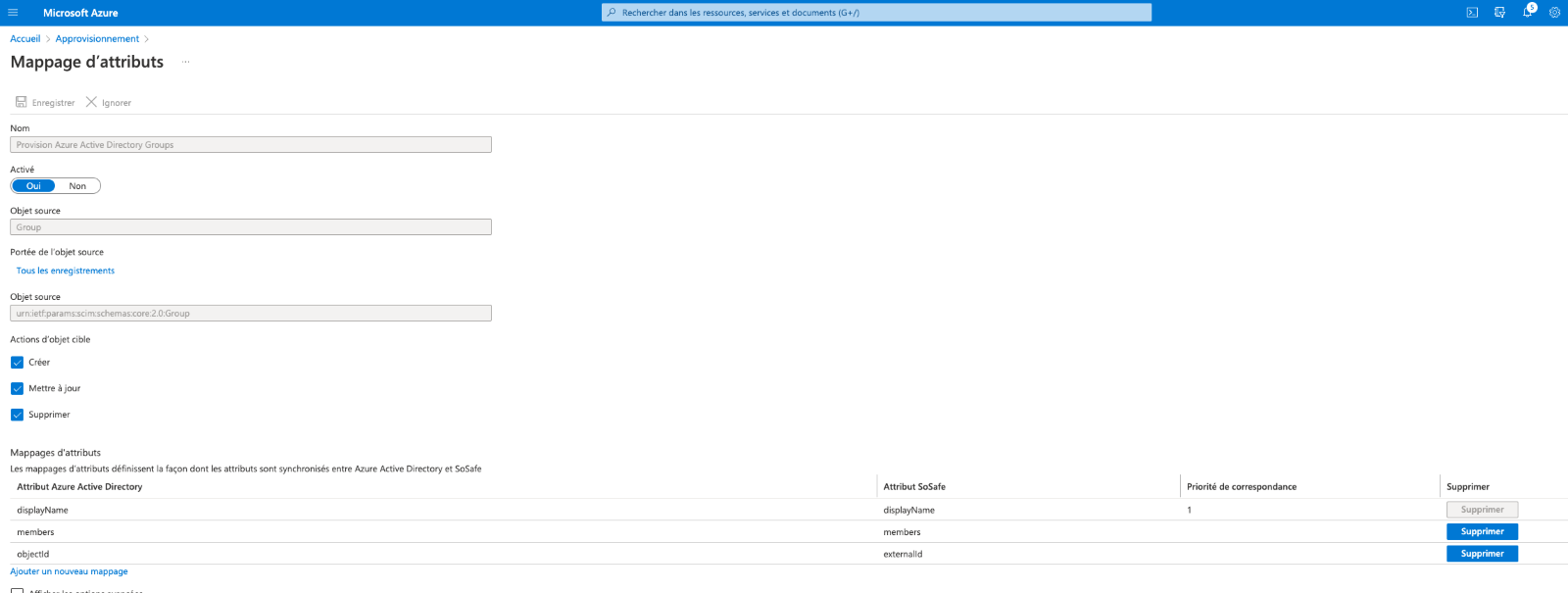

Ici, vous pouvez vérifier les attributs de groupe. Cependant, si vous voulez utiliser vos groupes de sécurité comme groupes d'utilisateurs SoSafe, les trois attributs sont requis.

Si vous utilisez plutôt un attribut utilisateur pour vos groupes d'utilisateurs SoSafe, vous pouvez désactiver complètement le provisionnement des groupes de sécurité.

Étape 5 : Démarrer l'approvisionnement

Lorsque vous démarrez l’approvisionnement, vous pouvez vérifier la synchronisation dans le Manager.